키콤백신 패턴추가

키콤백신은 파이썬2.7v 32bit 기반으로 만들어졌다.

따라서 따로 2.7버전 32비트 파이썬을 설치해서 실행해 줘야 한다.

깃허브 주소는 https://github.com/hanul93/kicomav 다.

그리고 pylzma-0.4.9 , yara 모듈을 설치해준다.

키콤백신은 현재 커맨드라인 버전으로 개발되어있다.

간단하게 옵션 설명을 하면

python k2.py . 옵션은 현재 폴더 검사를 의미한다.

python k2.py -l 옵션은 모든 결과를 보고싶을때 쓴다.

python k2.py -r 옵션은 암축 파일 내부 검사를 할때 쓴다.

일단 악성코드 분류를 먼저 해야한다.

첫번째 악성코드의 이름을 하나로 통일 하기 위해서 모든 파일명을 SHA256 이름으로 바꾼다.

xsha.py 스크립트를 이용해서 이름을 한번에 통일 할 수 있다.

명령어는

xsha.py src 폴더명 target 폴더명 이다.

명령어를 입력하면 그림처럼 SHA256으로 지정 폴더에 복사된다.

두번째 악성코드를 파일 포맷별로 분류한다.

fileformat.exe 를 이용한다.

명령어는

fileformat.exe src 폴더명 이다. 명령어 입력 후 기존 src폴더의 파일은 삭제해도 상관없다. 어차피 파일은 분류된 폴더로 복사된 상태기 때문이다.

명령어를 입력하면 그림 처럼 각 파일 형태별로 자동 분류가 된다.

이런식으로 target_mal 폴더가 있던 경로에 폴더별로 분류가 된다.

sha256으로 바뀐 이름의 앞 4글자를 하나하나 링크구조 폴더로 만들어서 분류한다.

꼭 fileformat.exe 를 이용해서 분류된 파일 포맷 기준으로 패턴을 추가해야 한다. 라고 대표님이 강조하셨다.

이제 분류된 파일중 하나에 대한 주요 정보를 확인해보겠다.

가장 기본적인 PE파일 분석을 해보겠다.

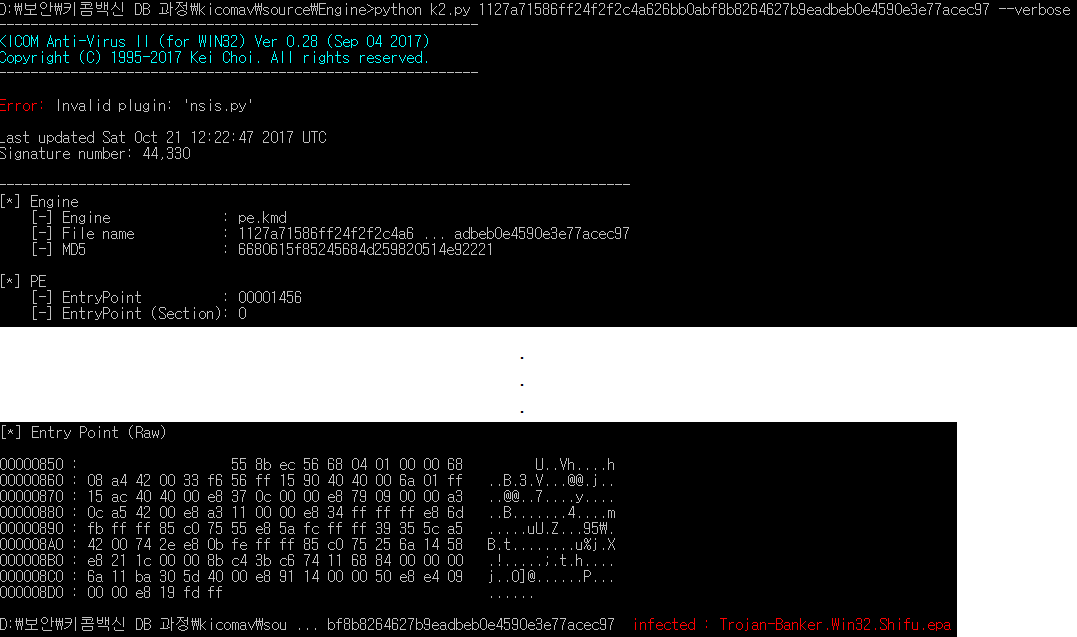

키콤백신의 –verbose 를 이용하면 된다.

명령어는

python k2.py 악성코드 –verbose 다.

PE구조에 대해 깔금하게 디스플레이가 되고 어떤 종류의 악성코드인지 판별해준다.

이제 이 정보를 가지고 패턴을 추가해보자.

우선 PE파일 악성코드를 진단/치료 하는 플러그인 엔진은 emalware.py다.

따라서 악성코드 패턴파일은 emalware.mdb로 저장되어야 한다.

패턴 형식은

검사 영억의 섹션크기:섹션의 MD5:악성코드 이름 # 주석문

형태로 저장해 준다. 예를 들면

1000960:df12e2e35405eefb59c24a94f3b14f4f:RiskTool.Win32.OfferInstall.heur # PE

이런 방식이다.

패턴 파일에 여러개의 패턴을 추가해주고 난 뒤에, sort.exe를 이용해서 정렬 해주는것 또한 잊지 말아야 한다.

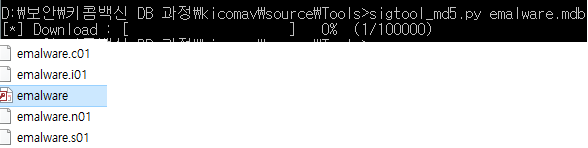

정렬까지 끝낸 패턴을 마지막으로 빌드하고 생성된 4개의 파일

emalware.c01, .i01, .s01, .n01

를 source\Engine\plugins 경로에 넣어주면 패턴추가가 끝이난다.

빌드 방법은 sigtool_md5.py 스크립트를 이용하면 된다.

명령어는

sigtool_md5.py emalware.mdb 다.

최신 emalware.mdb 패턴 파일은

https://github.com/hanul93/kicomav-db 에 있다.

끝